在检查是否存在克隆用户前,最好重启一下系统。对于上面第六和第七种方法克隆的,就会在用户管理里显示出来了,一看就知道。如图13所示。

|

| 图13 |

如果发现有克隆账号,可以用mt或AIO软件进行删除。

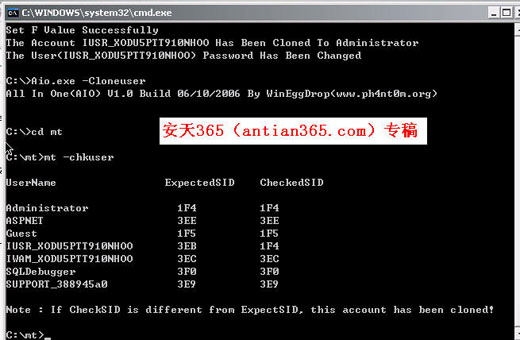

1.使用MT检查

在cmd命令行下,使用“mt–chkuser”命令,检查系统克隆账号,输入命令后,会在屏幕中输出结果,主要查看ExpectedSID和CheckedSID,如果这两个值不一样则说明账号被克隆了。如图14所示。

|

| 图14 |

从图中可以看出,IUSR_XODU5PTT910NHOO用户的ExpectedSID和CheckedSID不一样,且它的 CheckedSID值是和管理员administrator的CheckedSID值一样,很明显IUSR_XODU5PTT910NHOO是一个克隆的账号。

2.使用AIO检查

不需要在system权限下也可用。

用法: Aio.exe –CheckClone,如图15所示。

|

| 图15 |

从图可以看出,n3tl04d,n3tl04d$都是克隆的账号。

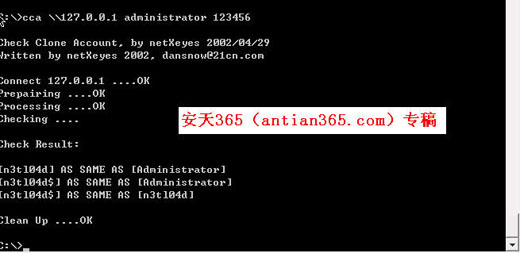

3.使用CCA检查

CCA是小榕写的检查是否存在克隆的账号,支持远程检查,但必须有管理员账号。

用法如下:cca.exe \\ip地址 用户名 密码

检查本机是否存在克隆用户,如cca \\127.0.0.1 administrator 123456

如图16所示。

|

| 图16 |

从图可以看出,n3tl04d,n3tl04d$都是克隆的账号。

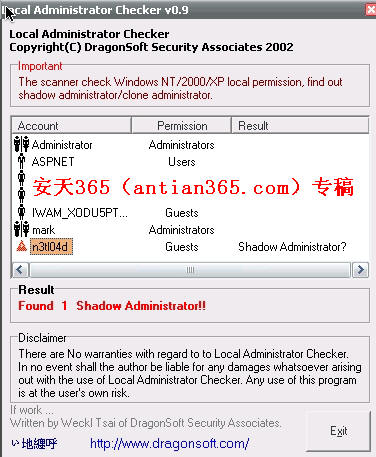

4.使用LP_Check检查

如果系统存在克隆用户,软件将会显示红色。不过此工具检测不到使用adhider.exe克隆的用户。如图17所示。

|