|

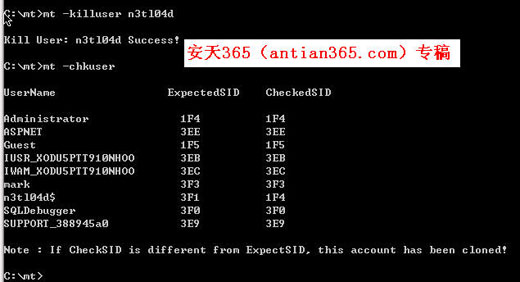

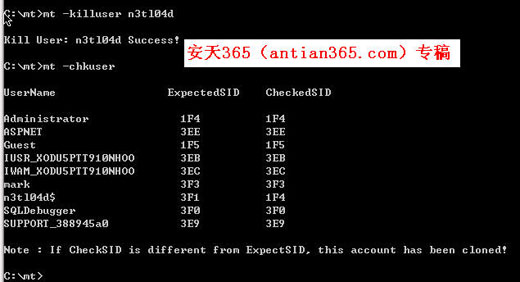

从图中可以看出,3EB的F项的值和管理员1F4的值是一样,说明SID为3EB的这个账号是克隆账号。

6.删除克隆用户

(1)如果是系统默认账号被克隆的话,先到一台正常电脑上,同样方法,复制相同用户下面的F项的值,如你发现的是IUSR_MACHINE(machine为机器名)用户被克隆,就打开一台正常电脑的注册表,找到HKEY_LOCAL_MACHINE\SAM\SAM\DomainsAccount\Users \000003EA,导出注册表,保存为3EA.reg,同样,回到被入侵过的电脑,导入被克隆过的用户注册表值为3eb.reg,接着就是把 3ea.reg里面的F值复制替换3eb.reg里的F值,再把里面的ea改为eb(改这个的原因是因为两台电脑的IUSR_MACHINE用户的SID 不一样,如果是一样,就不需要更改),如图23所示。

|

| 图23 |

保存后再导入注册表,然后在cmd下使用“net user IUSR_MACHINE n3tl04d520mm”更换密码。

如果是添加用户式的克隆可使用以下方法

(2)使用MT删除克隆用户

在cmd命令下输入“mt -killuser 用户名”

如:mt -killuser n3tl04d,成功后n3tl04d账号就不存在了,如图24所示。

|

| 图24 |

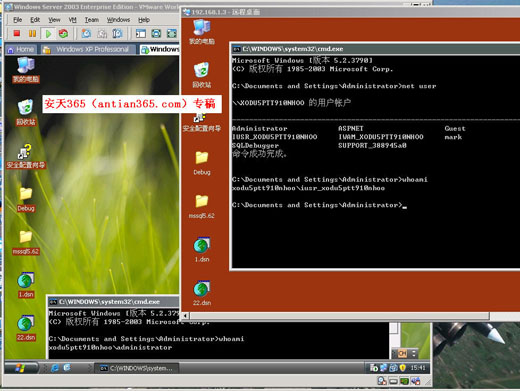

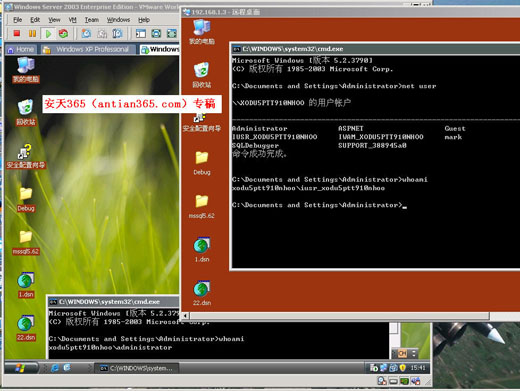

(3)使用AIO删除克隆用户

在cmd命令下输入“Aio.exe -DelUser 用户名”

如: Aio.exe -DelUser n3tl04d,成功后n3tl04d用户就被删除了。如图25所示。

|

| 图25 |

四、总结与探讨

由于条件等各方面的限制,此次全部操作都是在Windows 2003环境下完成,可能会有些不对的地方,请大家多多指正。

如果发现被克隆,有人说要重装系统,个人认为那是不明智的选择,特别是服务器作为虚拟主机的时候,你把客户的网站都停掉,造成的损失,谁来负责?再说,如果入侵是服务器配置不当,或者其它网站漏洞造成的,单单重装系统,并没有把原来的漏洞修补上,攻击者可以照着原路再一次把你的系统攻陷。但仅仅删除被克隆的用户也是远远不够的,还需要更改所有管理员密码。除此之外,个人认为还是应该对服务器做一次完整的安全检测和安全加固,如果能力有限,可以找相关的安全组织或公司帮你做。如果有需要,安天365团队愿意提供服务。

共6页: 上一页 [1] [2] [3] [4] [5] 6 下一页

|